La minaccia del SIM swap non è più una curiosità tecnica: è diventata un’attività organizzata e redditizia, capace di trasformare il tuo numero di telefono nella chiave d’accesso ai conti correnti, ai wallet crypto e ai profili social. Negli ultimi anni i casi rilevati e le segnalazioni delle autorità indicano un aumento significativo delle frodi legate al dirottamento del numero telefonico; mentre i ricercatori segnalano che i servizi di SIM swapping sono oggetto di compravendita sui mercati illeciti a prezzi che riflettono l’alto valore di un account compromesso. Per questo motivo non basta più una singola contromisura: serve un piano anti-truffa in 9 mosse che integri impostazioni tecniche, abitudini comportamentali e un protocollo d’emergenza efficace.

Approfondimenti

Indice del contenuto

Cos’è e pattern d’attacco (port-out fraud, social engineering)

Il SIM swap si verifica quando un numero di telefono viene trasferito a una SIM controllata dal truffatore: l’utente perde così la ricezione di SMS e chiamate e il criminale riceve i codici di verifica, spesso usati per aggirare l’autenticazione. I pattern d’attacco più comuni non richiedono capacità informatiche superiori: si basano su ricognizione dei dati (phishing, scraping), social engineering verso i call center o i negozi dei gestori, e talvolta sul coinvolgimento di insider. Spesso l’operazione è preparata da una raccolta di informazioni pubbliche o provenienti da fughe di dati, oppure viene comprata come servizio sul mercato nero, con procedure che vanno dal contatto telefonico all’accesso fisico al punto vendita per richiedere la portabilità (port-out fraud). Questi elementi spiegano perché il rischio non dipende solo dalla tecnologia ma anche dalla falla umana nella catena di verifica.

9 mosse preventive (settaggi essenziali, 2FA, whitelist, limiti)

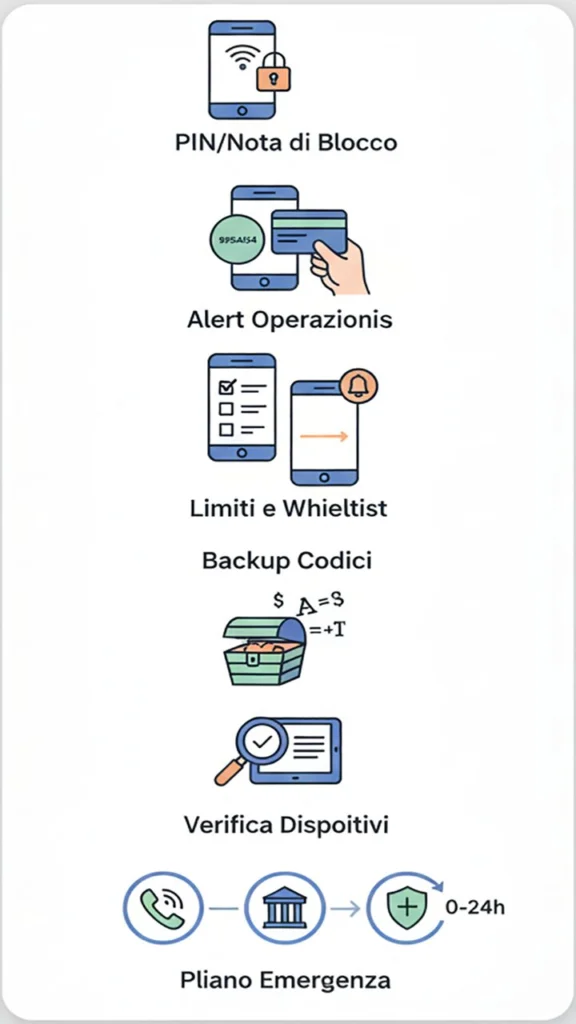

Per rendere più difficile un attacco SIM swap è necessario inserire più livelli di protezione intorno al numero e agli accessi finanziari. In primo luogo, sostituisci l’SMS con metodi più robusti: app di autenticazione o token hardware riducono drasticamente il rischio che un codice inviato via sms venga intercettato. Richiedi al tuo operatore di impostare un PIN o una nota di sicurezza sull’account per bloccare richieste di cambio; molte compagnie oggi offrono l’opzione di “portabilità bloccata” per impedire trasferimenti repentini. Assicurati che la banca invii alert operazioni e che nella app sia attiva la funzione di verifica dispositivi: un nuovo device che tenta l’accesso dovrebbe generare un blocco automatico e una richiesta di conferma separata.

Limita i masSIMali e scegli la whitelist dei beneficiari per bonifici: se i trasferimenti verso nuovi IBAN richiedono tempi di sblocco, i truffatori hanno meno possibilità di monetizzare immediatamente. Custodisci un backup codici per le procedure di recupero (in luogo fisico sicuro) e aggiorna sempre sistema operativo e app, perché vulnerabilità note sono spesso sfruttate come preludio al SIM swap. Infine, monitora la linea: la perdita improvvisa di segnale o la comparsa di messaggi di trasferimento SIM sono segnali d’allarme da non sottovalutare.

Piano d’emergenza 0–24 ore

Se noti segnali sospetti, perdita improvvisa di linea, messaggi di trasferimento SIM che non hai richiesto, o accessi strani ai tuoi account, devi attivare immediatamente un protocollo operativo. Il primo obiettivo è fermare la perdita di controllo: contatta l’operatore per chiedere il blocco SIM e la sospensione temporanea della portabilità; contemporaneamente accedi (da un dispositivo che sai sicuro) al tuo home banking per ridurre i massimali, disattivare l’operatività o cambiare le credenziali principali.

Informa subito la banca che sospetti un SIM swap e chiedi l’attivazione di procedure di sicurezza rafforzate: la S.C.A. banca (strong customer authentication) è utile, ma va completata con misure che non si affidino all’SMS come unico canale. Dopo queste prime misure tecniche, sporgi denuncia alla Polizia Postale, allegando tutte le prove raccolte: la tempestività nelle prime 24 ore è spesso determinante per limitare le perdite.

Sequenza chiamate (operatore→banca→polizia postale)

Contatta subito l’operatore per il blocco della SIM, poi la banca per segnalare la possibile compromissione dell’account e richiedere blocchi operativi immediati, infine la Polizia Postale per la denuncia. Segui questa sequenza senza esitazioni: fermare il trasferimento del numero è il primo atto difensivo.

Prove e tracciati da raccogliere

Raccogli screenshot delle notifiche bancarie e dei messaggi del gestore, registra orari di perdita di copertura, salva gli IP e gli accessi sospetti dal log dei servizi (se disponibili) e conserva qualsiasi comunicazione ricevuta dall’operatore. Queste tracce facilitano sia l’indagine penale sia le eventuali richieste di responsabilità verso il gestore o la banca.

Box: checklist di controllo

| 1. Hai impostato un PIN segreto o una “Nota di Blocco” per autorizzare qualsiasi cambio SIM presso il tuo gestore telefonico? |

| 2. Hai sostituito l’autenticazione tramite SMS con App dedicata o Token fisico per i servizi di home banking e wallet? |

| 3. Ricevi un alert operazioni immediato (via App/mail) ad ogni movimento significativo sul conto, superando l’affidamento al solo SMS? |

| 4. Hai ridotto i massimali e attivato la whitelist degli IBAN beneficiari nel tuo home banking? |

| 5. Hai conservato un backup codici di recupero (per 2FA e account) in un luogo sicuro e offline? |

| 6. Hai attivato il sistema di verifica dispositivi nell’App della tua banca per gli accessi non riconosciuti? |

| 7. Hai predisposto e memorizzato la sequenza di chiamate (Operatore→Banca→Polizia Postale) da attuare in caso di emergenza 0-24 ore? |

Se la risposta a una qualsiasi di queste domande è “no”, il tuo rischio di essere vittima di SIM swap è significativamente più alto.

FAQ operative

Le eSIM sono più sicure delle SIM tradizionali?

Non necessariamente. Con le eSIM il rischio cambia forma: non esiste un chip fisico da rubare, ma il profilo può essere trasferito digitalmente se un truffatore ottiene l’accesso alle tue credenziali. Per questo è fondamentale mantenere gli stessi accorgimenti di sicurezza e assicurarsi che l’operatore applichi controlli aggiuntivi sulle richieste di attivazione o trasferimento.

Il PIN e il PUK proteggono davvero dal SIM swap?

Il PIN/PUK serve a impedire l’uso della scheda su altri dispositivi, ma non protegge dal furto del numero tramite portabilità o duplicazione fraudolenta. È utile come primo livello di sicurezza, ma non basta da solo: occorre abbinarlo a sistemi di autenticazione forti e notifiche di sicurezza.

Cosa devo fare se ricevo un messaggio di sostituzione SIM che non ho richiesto?

Devi agire subito. Contatta l’operatore per chiedere il blocco SIM e verifica che non sia in corso una procedura di portabilità. Poi segui il tuo piano d’emergenza per mettere in sicurezza home banking e wallet.

Come funziona la portabilità bloccata e perché è utile?

La portabilità bloccata è un servizio che alcuni operatori offrono per impedire il trasferimento del numero a un altro gestore senza un consenso esplicito e verificato. Attivarla significa limitare drasticamente le richieste fraudolente, rendendo il SIM swap molto più difficile da eseguire.

CTA: scarica checklist anti-SIM swap

Per praticità, conserva una checklist stampabile del piano anti-SIM swap con le 9 mosse e la sequenza 0–24 ore: tenerla a portata di mano aumenta la probabilità di reagire correttamente in pochi minuti e riduce le perdite.

| # | Mossa Preventiva | Funzione Principale | Suggerimenti Operativi Aggiuntivi |

| 1 | Autenticazione Forte (2FA) | Rimuovere l’SMS come fattore unico di sicurezza per l’autenticazione. | Privilegia l’uso di App Authenticator (come Google/Microsoft Authenticator) o token fisici rispetto al solo canale SMS. |

| 2 | “Nota di Blocco” Gestore | Impedire la richiesta fraudolenta di duplicato/portabilità della SIM. | Contatta il tuo operatore mobile e imposta un PIN o una parola chiave segreta necessaria per qualsiasi cambio SIM o portabilità. |

| 3 | Attiva Alert Operazioni | Essere avvisato immediatamente di qualsiasi attività sul conto/wallet. | Configura la ricezione di notifiche push via App o email per ogni transazione, non fare affidamento solo sugli SMS. |

| 4 | Limita Operatività Remota | Ridurre al minimo i danni in caso di accesso non autorizzato. | Riduci i massimali per bonifici (soprattutto quelli istantanei) e attiva, se possibile, la modalità “solo consultazione” da nuovi dispositivi. |

| 5 | Verifica Dispositivi Attiva | Monitorare e bloccare l’accesso da device sconosciuti. | Attiva l’opzione di verifica dispositivi sulla tua app bancaria: un nuovo device richiederà una validazione manuale o fisica aggiuntiva. |

| 6 | Usa la Whitelist IBAN | Limitare i bonifici solo a destinatari già noti e fidati. | Inserisci solo gli IBAN che usi regolarmente nella lista dei beneficiari consentiti; ogni nuovo beneficiario dovrà essere validato con un processo di 24 ore. |

| 7 | Backup Codici di Recupero | Garantire l’accesso agli account anche dopo un blocco SIM/Telefono. | Stampa e conserva in un luogo sicuro e offline (cassaforte, fascicolo protetto) i codici di recupero per la tua 2FA e i wallet digitali. |

| 8 | Aggiorna Sistemi/App | Chiudere le potenziali vulnerabilità sfruttate dagli hacker (exploit). | Assicurati che il sistema operativo del tuo smartphone, le app bancarie e i wallet siano sempre aggiornati all’ultima versione disponibile. |

| 9 | Monitoraggio Linea | Riconoscere i primi segnali di un SIM swap in atto. | Controlla ogni giorno il segnale telefonico: la sua improvvisa e prolungata assenza, senza motivo, è il campanello d’allarme per eccellenza. |

Proteggere home banking e wallet significa oggi combinare misure tecniche aggiornate, consapevolezza del rischio e rapidità d’azione. Il SIM swap è evoluto in un mercato criminale dove l’informazione e la tempestività fanno la differenza: agire prima che il truffatore prema “invio” sui codici è la tua migliore difesa.